Sa mga panahong ito, ang bawat aktibidad ng tao ay lubos na nauugnay sa mga system ng computing. Ito teknolohiya sa computing ay ipinatupad sa bawat aplikasyon sa domain ng pangangalagang pangkalusugan, edukasyon, pagbabangko, software, at marketing. Ngunit maaari kang magtaka kung paano i-secure ng mga organisasyon ang kanilang impormasyon at kung paano pinananatiling lihim ang iyong mga transaksyon sa pagbabangko. Ang sagot sa lahat ng ito ay 'Cryptography'. Halos 90% ng mga website sa internet ang nagpapatupad ng alinmang uri ng serbisyo ng cryptography upang hawakan ang kanilang sensitibong data. Gayundin, sinisiguro ng cryptography ang impormasyon ng Gmail sa isang naka-encrypt na format habang ang data na ito ay nakalutang lahat sa mga sentro ng data ng Google. Kaya, ang cryptography ay tumatayo bilang pangunahing tampok upang mapangalagaan ang ibinahaging impormasyon.

Ano ang Cryptography?

Ang Cryptography ay ang paraan ng paglilipat ng naka-secure na data at mga komunikasyon sa pamamagitan ng ilang mga code upang ang nakatakdang tao lamang ang nakakaalam tungkol sa aktwal na impormasyon na naihatid. Ang form ng proseso na ito ay hinaharang ang hindi pinahihintulutang pag-access para sa data. Kaya, sa malinaw na pangalan mismo ay nagpapahiwatig na ang 'crypt' ay tumutukoy sa 'nakatago' sa 'pagsulat'. Ang pag-encode ng impormasyon sa cryptography ay sumusunod sa mga matematika na hipotesis at ilang mga kalkulasyon na inilarawan bilang mga algorithm. Ang na-encode na data ay naipadala sa gayon ay ginagawang mahirap hanapin ang orihinal na data. Ang mga hanay ng mga patakaran na ito ay ginagamit sa mga pamamaraan ng digital na pag-sign, pagpapatotoo upang ma-secure ang data, cryptographic key development at upang mapangalagaan ang lahat ng iyong mga transaksyong pampinansyal. Kadalasan, ang cryptography ay sinusundan ng mga organisasyon upang pumunta sa mga layunin ng:

Pagkapribado - Ang nailipat na data ay hindi dapat malaman ng mga panlabas na partido maliban sa inilaan na indibidwal.

Kahusayan - ang data ay hindi maaaring mabago sa pag-iimbak o paglipat sa pagitan ng nagpadala at ng nakalaan na tatanggap na walang uri ng pagbabago.

Hindi pagtanggi - Kapag naipadala na ang data, walang pagkakataon ang nagpadala na tanggihan ito sa mga susunod na yugto.

Pagpapatotoo - Parehong kailangang ipadala ng nagpadala at tatanggap ang kanilang sariling pagkakakilanlan tungkol sa naihatid at natanggap na data.

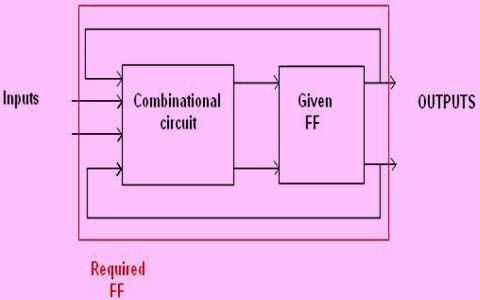

pangunahing daloy ng cryptography

Mga Uri ng Cryptography

Sa cryptography , ang pag-encrypt ng impormasyon ay nauri bilang tatlong uri kung saan ang mga ito ay tinalakay sa ibaba:

Symmetric Key Cryptography - Ito ay tinatawag ding Pribado o Lihim na pangunahing cryptography. Dito, ang parehong tatanggap ng impormasyon at ang nagpadala ay gumagamit ng isang solong key upang i-encrypt at i-decrypt ang mensahe. Ang madalas na uri ng cryptography na ginamit sa pamamaraang ito ay ang AES (Advanced Encryption System). Ang mga pamamaraang ipinatupad sa pamamagitan ng ganitong uri ay ganap na streamline at mas mabilis din. Ilang uri ng Symmetric key cryptography ang

- Harangan

- I-block ang cipher

- DES (Data Encryption System)

- RC2

- IDEA

- Blowfish

- Mag-stream ng cipher

symmetric na pag-encrypt

Asymmetric Key Cryptography

Ito ay tinatawag ding Public-key cryptography. Sumusunod ito sa iba't ibang at protektadong pamamaraan sa paghahatid ng impormasyon. Paggamit ng isang pares ng mga susi, ang parehong nagpadala at tatanggap ay pupunta sa mga proseso ng pag-encrypt at decryption. Ang isang pribadong key ay nakaimbak sa bawat tao at ang pampublikong key ay ibinabahagi sa buong network upang ang isang mensahe ay maipadala sa pamamagitan ng mga pampublikong key. Ang madalas na uri ng cryptography na ginamit sa pamamaraang ito ay RSA. Ang pamamaraang pampubliko na key ay mas ligtas kaysa sa isang pribadong key. Ilan sa mga uri ng Asymmetric key cryptography ay:

- RSA

- DSA

- Mga PKC

- Mga diskarte ng eliptic curve

asymmetric na pag-encrypt

Hash Function

Ang pagkuha ng di-makatwirang haba ng mensahe bilang input at paghahatid ng isang nakapirming haba ng output ay ang algorithm na sinusundan ng isang hash function. Tinatawag din itong bilang isang equation sa matematika sa pamamagitan ng pagkuha ng mga bilang bilang bilang bilang pag-input at paggawa ng mensahe ng hash. Ang pamamaraang ito ay hindi mangangailangan ng anumang uri ng susi dahil gumagana ito sa isang one-way scenario. Mayroong iba't ibang mga pag-ikot ng mga pagpapatakbo ng pag-hash at bawat pag-ikot ay isinasaalang-alang ang pag-input bilang isang array ng kamakailang bloke at bumubuo ng huling aktibidad sa pag-ikot bilang output. Ilang mga pag-andar ng hash ay:

- Message Digest 5 (MD5)

- RIPEMD

- Whirlpool

- SHA (Secure hash Algorithm)

pag-andar ng hash

Mga Kagamitan sa Cryptography

Cryptography ang mga tool ay mas kapaki-pakinabang sa mga sitwasyon ng pagkumpirma ng lagda, pag-sign ng code at upang maisagawa ang iba pang mga aktibidad sa cryptography. Narito ang malawakang ginamit na mga tool sa cryptography.

“ano ang nic ”

Token sa Seguridad

Ginamit ang token na ito upang ma-verify ang gumagamit. Ang isang token ng seguridad ay dapat na naka-encrypt upang maisagawa ang isang protektadong pagpapalitan ng impormasyon. Gayundin, nagbibigay ito ng kumpletong pagiging mahinahon para sa HTTP protocol. Kaya, ang formulated token ng server-side ay ginagamit ng isang browser upang magpatuloy sa estado. Sa pangkalahatan, ito ang pamamaraan na gumagalaw nang may remote na pagpapatotoo.

Si JCA

Ito ang tool na ginamit upang pahintulutan ang proseso ng pag-encrypt. Ang tool na ito ay maaaring tinatawag na Java cryptographic library. Ang mga libraryong Java ay kasama ng paunang natukoy na mga aktibidad kung saan ang mga kailangang i-import bago ipatupad. Bagaman ito ay ang silid-aklatan ng Java, gumagana ito ayon sa proporsyon sa iba pang mga balangkas at sa gayon ay sumusuporta sa pagbuo ng maraming mga application.

SignTool.exe

Ito ang tanyag na tool na kadalasang ginagamit ng Microsoft upang mag-sign ng mga file. Ang pagdaragdag ng isang lagda at oras ng selyo sa anumang uri ng file ay ang kilalang tampok na sinusuportahan ng tool na ito. Gamit ang timestamp sa file, humahawak ito ng kakayahang mapatunayan ang file. Ang buong tampok sa SignTool.exe ay nagsisiguro para sa pinalawak na pagiging maaasahan ng file.

Pantalan

Ang paggamit ng docker ay maaaring bumuo ng mga malalaking application. Ang impormasyong pinananatili sa docker ay kumpleto sa isang naka-encrypt na format. Sa ito, ang cryptography ay dapat na mahigpit na sundin upang lumipat sa pag-encrypt ng data. Bukod dito, ang parehong mga file at impormasyon ay naka-encrypt kaya pinapayagan ang sinuman na ma-access ang mga bagay na walang eksaktong key ng pag-access. Ang Docker ay isinaalang-alang din bilang cloud storage na nagpapahintulot sa mga gumagamit na pamahalaan ang impormasyon alinman sa isang nakatuon o ibinahagi server .

CertMgr.exe

Ito ang file ng pag-install dahil nasa format na .exe-extension. Mahusay ang hawak ng CertMgr para sa pamamahala ng iba't ibang mga sertipiko. Kasama nito, pinangangasiwaan din nito ang mga CRL kung saan iyon ang mga listahan ng pagbawi sa sertipiko. Ang layunin ng cryptography sa pag-unlad ng sertipiko ay upang matiyak na ang impormasyong ipinagpapalit sa pagitan ng mga partido ay mas protektado at sinusuportahan ng tool na ito upang magdagdag ng mga karagdagang piraso sa proteksyon.

Pagpapatotoo Gamit ang Key

Dito, ang naka-encrypt na impormasyon ay kailangang mai-decrypt sa pamamagitan ng mga key. Ang normal na impormasyon ay madaling maunawaan ng lahat samantalang ang naka-encrypt na impormasyon ay alam lamang ng nakatakdang gumagamit. Ang tool na ito ay may dalawang uri ng mga diskarte sa pag-encrypt at ang mga ito ay:

- Symmetric Key Cryptography

- Asymmetric Key Cryptography

Kaya, ang mga tool ng cryptography ay kadalasang ginagamit sa bawat naka-secure na aktibidad at maraming mga tool na magagamit kung saan maaaring piliin ng mga gumagamit ang isa depende sa kanilang mga pangangailangan.

Mga algorithm

Ang mga algorithm ng cryptography isama ang sumusunod.

Sa domain na IoT na ito, pinakamahalaga ang mahalaga sa seguridad. Bagaman maraming mga mekanismo ng seguridad sa pagsasagawa, hindi nila hinahawakan ang kakayahang makabuo ng kasalukuyang mga matalinong aplikasyon sa pangunahin para sa software na nagpapatakbo ng kagamitan na mapagkukunan-hadlang. Bilang resulta dito, nagsanay ang mga cryptography algorithm na tinitiyak ang pinahusay na seguridad. Kaya, iilan sa mga cryptographic algorithm ang sumusunod:

Triple DES

Ang pagkuha mula sa maginoo na mekanismo ng DES, triple DES ay kasalukuyang ipinatupad sa mga diskarte sa seguridad. Pinapayagan ng mga algorithm na ito ang mga hacker na sa huli ay nakakuha ng kaalaman upang mapagtagumpayan sa isang madaling diskarte. Ito ang malawak na ipinatupad na diskarte ng marami sa mga negosyo. Nagpapatakbo ang Triple DES na may 3 mga key na mayroong 56 bits bawat bawat key. Ang buong haba ng susi ay isang maximum ng mga bits, samantalang ang mga eksperto ay ipaglalaban na ang 112-bits sa key intensity ay mas malamang. Humahawak ang algorithm na ito upang makagawa ng isang maaasahang sagot sa pag-encrypt ng hardware para sa mga pasilidad sa pagbabangko at para din sa iba pang mga industriya.

Blowfish

Upang mapalitan ang mga diskarte ng Triple DES, higit sa lahat ay binuo ang Blowfish. Ang algorithm ng pag-encrypt na ito ay naghiwalay ng mga mensahe sa mga orasan na mayroong 64 na piraso at hiwalay na naka-encrypt ang mga orasan na ito. Ang nakakaakit na tampok na nakasalalay sa Blowfish ay ang bilis at bisa nito. Dahil ito ay isang bukas na algorithm para sa lahat, maraming nakakuha ng mga pakinabang ng pagpapatupad nito. Ang bawat saklaw ng domain ng IT mula sa software hanggang sa e-commerce ay gumagamit ng algorithm na ito dahil nagpapakita ito ng malawak na tampok para sa proteksyon ng password. Pinapayagan ng lahat ng mga ito ang algorithm na ito na maging pinaka kilalang sa merkado.

RSA

Isa sa mga algorithm ng pag-encrypt na key-public na ginamit upang i-encrypt ang impormasyong naihatid sa pamamagitan ng internet. Ito ay isang malawakang ginamit na algorithm sa mga pamamaraang GPG at PGP. Ang RSA ay inuri sa ilalim ng simetriko uri ng mga algorithm habang ginagawa nito ang operasyon nito gamit ang isang pares ng mga susi. Ang isa sa mga susi ay ginagamit para sa pag-encrypt at ang iba pa para sa mga layunin ng decryption.

Twofish

Nagpapatupad ang algorithm na ito ng mga susi upang makapagbigay ng seguridad at pagdating sa ilalim ng simetriko na pamamaraan, isang susi lamang ang kinakailangan. Ang mga susi ng algorithm na ito ay may maximum na haba ng 256 bit. Sa mga magagamit na algorithm, ang Twofish ay pangunahing kilala sa pamamagitan ng bilis at perpekto upang maipatupad kapwa sa mga aplikasyon ng hardware at software. Gayundin, ito ay isang bukas na ma-access na algorithm at naipatupad ng marami.

AES (Advanced na Pamantayan sa Pag-encrypt)

Ito ang pinakapinagkakatiwalaang pamamaraan ng algorithm ng pangangasiwa ng Estados Unidos at maraming iba pang mga negosyo. Kahit na ito ay gumagana nang mahusay sa 128-bit na form ng pag-encrypt, ang 192 at 256 na mga piraso ay pangunahing ginagamit para sa mga malalaking aktibidad sa pag-encrypt. Dahil napakasama sa lahat ng mga sistema ng pag-hack, tumatanggap ang diskarteng AES ng malawak na palakpakan para sa pag-encrypt ng impormasyon sa pribadong domain.

Mga aplikasyon ng Cryptography

Mga aplikasyon para sa cryptography tulad ng sa ibaba.

Karaniwan, ang cryptography ay ipinatupad lamang para sa pag-secure ng mga layunin. Ang mga wax seal, pirma ng kamay at ilang iba pang mga uri ng seguridad ang mga pamamaraan ay pangkalahatang ginamit upang matiyak ang pagiging maaasahan at kawastuhan ng nagpapadala. At sa pagdating ng mga digital na paghahatid, ang seguridad ay nagiging mas mahalaga at pagkatapos ay nagsimulang lumampas ang mga mekanismo ng cryptography sa paggamit nito para mapanatili ang sukdulang pagtatago. Ang ilan sa mga aplikasyon ng cryptography ay tinalakay sa ibaba.

Upang mapanatili ang Lihim sa Imbakan

Pinapayagan ng Cryptography na itago ang naka-encrypt na data na nagpapahintulot sa mga gumagamit na manatili pabalik mula sa pangunahing butas ng pag-iwas ng mga hacker.

Kahusayan sa Pagpapadala

Ang isang maginoo na diskarte na nagbibigay-daan sa pagiging maaasahan ay upang magsagawa ng isang tsekum ng naihatid na impormasyon at pagkatapos ay ihatid ang kaukulang tsekum sa isang naka-encrypt na format. Kapag natanggap ang parehong checktum at naka-encrypt na data, ang data ay muling na-checkum at inihambing sa naipahiwatig na tsekum matapos ang proseso ng pag-decryption. Kaya, ang mga mabisang mekanismo ng cryptographic ay mas mahalaga upang matiyak ang pagiging maaasahan sa paghahatid ng mensahe.

Pagpapatotoo ng Pagkakakilanlan

Ang Cryptography ay mahigpit na na-link sa diskarte ng paggamit ng mga password, at ang mga makabagong sistema ay maaaring gumamit ng mga malalakas na pamamaraan ng cryptographic kasama ang mga pisikal na pamamaraan ng mga indibidwal at kolektibong lihim na nag-aalok ng lubos na maaasahang pag-verify ng pagkakakilanlan.

Mga halimbawa

Ang mga halimbawa ng cryptograph y isama ang sumusunod.

Ang isa sa mga kilalang halimbawa ng pag-encrypt ng cryptography sa mga panahong ito ay end-to-end na pag-encrypt sa WhatsApp. Ang tampok na ito ay kasama sa WhatsApp sa pamamagitan ng modelo ng kawalaan ng simetrya o sa pamamagitan ng mga pangunahing key na pamamaraan. Dito lamang ang nakatakdang miyembro ang nakakaalam tungkol sa aktwal na mensahe. Kapag natapos ang pag-install ng WhatsApp, ang mga pampublikong key ay nakarehistro sa server at pagkatapos ay maililipat ang mga mensahe.

Ang susunod na real-time na aplikasyon ng cryptography ay mga digital na lagda. Sa sitwasyon na kapag ang dalawang kliyente ay kinakailangan upang mag-sign mga dokumento para sa isang transaksyon sa negosyo. Ngunit kapag ang dalawang kliyente ay hindi kailanman nakatagpo sa bawat isa ay maaaring hindi sila naniniwala sa bawat isa. Pagkatapos ang pag-encrypt sa mga digital na lagda ay tinitiyak ang pinahusay na pagpapatotoo at seguridad.

Tulad ng cyber-atake ay patuloy na umuunlad, ang seguridad ay kailangang maging mas kinakailangan at sa gayon ang mga pamamaraan ng cryptography ay nagiging mas kilalang tao. Ang mga ito mga cryptographic algorithm hindi lamang pinabayaan ang mga aktibidad sa pag-hack ngunit hindi nagpapakita ng saklaw para lumitaw ang mga aktibidad na ito. Kunin ang ideya ng kung ano ang iba pang mga tool at teknolohiya na magagamit sa mga senaryong cryptographic?