Tingnan ang quote na ito ni Admiral Grace Hopper

“Ang buhay ay mas simple bago ang digmaang pandaigdig II. Pagkatapos nito ay mayroon kaming mga system ”

Kaya, ano talaga ang ibig sabihin nito? Sa pag-imbento ng mga system (computer system) dumating ang pagtaas para sa iba`t ibang mga pangangailangan ng networking, at sa networking ay dumating ang ideya ng pagbabahagi ng data. Ngayon sa panahong ito ng globalisasyon, kasama ang pag-unlad ng teknolohiya ng impormasyon pati na rin ang kadalian ng pag-access at pagpapaunlad ng mga tool sa pag-hack, dumating ang pangangailangan para sa seguridad ng mahalagang data. Maaaring ibigay ito ng mga firewall, ngunit hindi nila kailanman inalerto ang tagapangasiwa ng anumang pag-atake. Doon nagmumula ang pangangailangan para sa isang iba't ibang mga sistema - isang uri ng sistema ng pagtuklas.

Ang isang Intrusion Detection System ay isang kinakailangang solusyon sa nabanggit na problema. Ito ay katulad ng isang sistema ng alarma ng magnanakaw sa iyong bahay o anumang samahan na nakakakita ng pagkakaroon ng anumang hindi nais na interbensyon at binabalaan ang administrator ng system.

Ito ay isang uri ng software na idinisenyo upang awtomatikong mag-ingat sa mga tagapangasiwa kung sinuman ang sumusubok na labagin ang system gamit ang mga nakakahamak na aktibidad.

Ngayon bago malaman ang tungkol sa an Sistema ng Pagtuklas ng Intrusion , magkaroon kami ng isang maikling pagpapabalik tungkol sa mga firewall.

Ang mga firewall ay mga programa sa software o mga aparato sa hardware na maaaring magamit upang maiwasan ang anumang nakakahamak na atake sa system o sa network. Karaniwan silang kumikilos bilang mga filter na humahadlang sa anumang uri ng impormasyon na maaaring maging sanhi ng isang banta sa system o sa network. Maaari nilang subaybayan ang ilang mga nilalaman ng papasok na packet o subaybayan ang buong packet.

Pag-uuri ng Intrusion Detection System:

Batay sa uri ng mga system na pinoprotektahan ng IDS:

- Network Intrusion Detection System : Sinusubaybayan ng sistemang ito ang trapiko sa mga indibidwal na network o subnet sa pamamagitan ng patuloy na pag-aaral ng trapiko at paghahambing nito sa mga kilalang pag-atake sa library. Kung ang isang pag-atake ay napansin, isang alerto ay ipinadala sa system administrator. Ito ay inilalagay halos sa mga mahahalagang punto sa network upang masubaybayan nito ang trapiko na naglalakbay papunta at mula sa iba't ibang mga aparato sa network. Ang IDS ay inilalagay kasama ang hangganan ng network o sa pagitan ng network at ng server. Ang isang kalamangan sa sistemang ito ay madali itong mai-deploy at sa mababang gastos, nang hindi kinakailangang mai-load para sa bawat system.

Network Intrusion Detection System

- Host Intrusion Detection System : Ang ganitong sistema ay gumagana sa mga indibidwal na system kung saan ang koneksyon sa network sa system, ibig sabihin, papasok at papalabas ng mga packet ay patuloy na sinusubaybayan at ginagawa din ang pag-awdit ng mga file ng system at sa kaso ng anumang pagkakaiba, ang administrator ng system ay binigyan ng alerto tungkol sa pareho. Sinusubaybayan ng sistemang ito ang operating system ng computer. Ang IDS ay naka-install sa computer. Ang bentahe ng sistemang ito ay maaari itong tumpak na subaybayan ang buong system at hindi nangangailangan ng pag-install ng anumang iba pang mga hardware.

Host Intrusion Detection System

Batay sa pamamaraan ng pagtatrabaho:

- Sistema ng Pagtuklas ng Intrusion na nakabatay sa lagda : Gumagana ang sistemang ito sa prinsipyo ng pagtutugma. Nasusuri ang data at inihambing sa pirma ng mga kilalang pag-atake. Sa kaso ng anumang pagtutugma, isang alerto ang ibinibigay. Ang isang bentahe ng sistemang ito ay mayroon itong higit na kawastuhan at karaniwang mga alarma na naintindihan ng gumagamit.

Sistema ng Pagtuklas ng Intrusion na nakabatay sa lagda

- Anomaly-based Intrusion Detection System : Binubuo ito ng isang modelong pang-istatistika ng normal na trapiko sa network na binubuo ng ginamit na bandwidth, ang mga protocol na tinukoy para sa trapiko, mga port, at aparato na bahagi ng network. Regular nitong sinusubaybayan ang trapiko ng network at ihinahambing ito sa modelong pang-istatistika. Sa kaso ng anumang anomalya o pagkakaiba, ang administrator ay inalerto. Ang isang kalamangan sa sistemang ito ay makakakita ng bago at natatanging pag-atake.

Anomaly-based Intrusion Detection System

Batay sa kanilang Pagpapatakbo:

- Passive Intrusion Detection System : Nakita lang nito ang uri ng pagpapatakbo ng malware at naglalabas ng isang alerto sa system o administrator ng network. (Kung ano ang nakikita namin hanggang ngayon!). Ang kinakailangang aksyon ay pagkatapos ay kinuha ng administrator.

Passive Intrusion Detection System

- Reactive Intrusion Detection System : Hindi lamang nito nakita ang banta ngunit nagsasagawa din ng tukoy na aksyon sa pamamagitan ng pag-reset ng kahina-hinalang koneksyon o pag-block sa trapiko ng network mula sa kahina-hinalang pinagmulan. Kilala rin ito bilang Intrusion Prevent System.

Mga Karaniwang Tampok ng isang Intrusion Detection System:

- Sinusubaybayan at pinag-aaralan nito ang mga aktibidad ng gumagamit at system.

- Gumagawa ito ng pag-audit ng mga file ng system at iba pang mga pagsasaayos at ang operating system.

- Sinusuri nito ang integridad ng mga file ng system at data

- Nagsasagawa ito ng isang pagsusuri ng mga pattern batay sa mga kilalang pag-atake.

- Nakita nito ang mga error sa pagsasaayos ng system.

- Nakikita at nag-iingat ito kung nasa panganib ang system.

Libreng Intrusion Detection Software

Sistema ng Pagtuklas ng Snusion Intrusion

Ang isa sa pinakalawak na ginagamit na Intrusion Detection Software ay ang Snort software. Ito ay isang panghihimasok sa network Detection Software binuo ng Source file. Gumagawa ito ng real-time na pagtatasa ng trapiko at pagtatasa ng protocol, pagtutugma ng pattern, at pagtuklas ng iba't ibang mga uri ng pag-atake.

Sistema ng Pagtuklas ng Snusion Intrusion

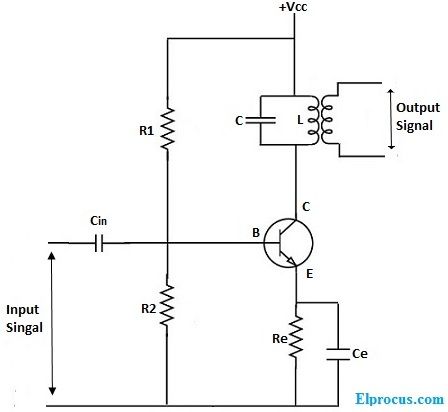

Ang isang Snort based Intrusion Detection System ay binubuo ng mga sumusunod na Bahagi:

Mga Bahagi ng Snort IDS ng Intrusion Detection System na may Snort

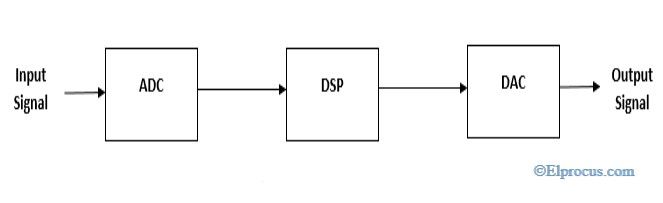

- Isang Packet Decoder : Tumatagal ng mga packet mula sa iba't ibang mga network at inihahanda ang mga ito para sa preprocessing o anumang karagdagang aksyon. Karaniwang nai-decode nito ang mga paparating na network packet.

- Isang Preprocessor : Inihahanda at binabago nito ang mga packet ng data at nagsasagawa din ng defragmentation ng mga packet ng data, na-decode ang mga TCP stream.

- Isang Detection Engine : Gumagawa ito ng pagtuklas ng packet batay sa mga panuntunan sa Snort. Kung ang anumang packet ay tumutugma sa mga patakaran, ang naaangkop na aksyon ay kinuha, kung hindi man ay nahulog ito.

- Sistema ng Pag-log at Alerto : Ang napansin na packet ay maaaring naka-log in sa mga file ng system o sa kaso ng mga banta, ang sistema ay inalerto.

- Mga Modyul ng Paglabas : Kinokontrol nila ang uri ng output mula sa logging at alert system.

Mga kalamangan ng Intrusion Detection Systems

- Ang network o computer ay patuloy na sinusubaybayan para sa anumang pagsalakay o pag-atake.

- Ang sistema ay maaaring mabago at mabago alinsunod sa mga pangangailangan ng mga tiyak na kliyente at maaaring makatulong sa labas pati na rin ang panloob na banta sa system at network.

- Epektibong pinipigilan nito ang anumang pinsala sa network.

- Nagbibigay ito ng isang madaling gamitin na interface na nagbibigay-daan sa madaling mga sistema ng pamamahala ng seguridad.

- Ang anumang mga pagbabago sa mga file at direktoryo sa system ay maaaring madaling makita at maiulat.

Ang isang kawalan lamang ng Intrusion Detection System ay hindi nila makita ang mapagkukunan ng pag-atake at sa anumang kaso ng pag-atake, ikinandado lamang nila ang buong network. Kung may higit pang mga query sa konsepto na ito o sa mga de-koryenteng at elektronikong proyekto iwanan ang mga komento sa ibaba.