Araw-araw, dumarami ang mga cyber attack at pagbabanta, kaya ang mga attacker ay gumagamit ng mas sopistikadong pamamaraan para i-hack ang mga computer system. Ang cyber security ay isang napaka-kapaki-pakinabang na sistema ng proteksyon para sa pagprotekta sa mga computer, network, server, electronic system, mobile device, program, at electronic system mula sa mga digital attack. Sa pangkalahatan, ang mga cyber attack ay naglalayong ma-access, sirain, o baguhin ang sensitibong data sa pamamagitan ng pangingikil ng pera mula sa mga operator o pag-abala sa mga karaniwang proseso ng negosyo. Pangunahing pinupuntirya ng cyber security ang pagtatanggol sa mga computer system mula sa hindi awtorisadong pag-access. Maraming tip sa cyber security na protektahan mula sa mga cyber attack tulad ng pangangailangang i-update ang operating system , gamit ang antivirus software, paggamit ng malalakas na password, huwag magbukas ng mga hindi awtorisadong link o email, at pag-iwas sa paggamit ng mga hindi secure na Wi-Fi network sa mga pampublikong lugar.

Ang artikulong ito ay nagbibigay ng listahan ng Mga Paksa sa Seminar ng Cyber Security para sa mga Estudyante ng Engineering.

Mga Paksa ng Cyber Security Seminar para sa mga Estudyante ng Engineering

Ang listahan ng mga paksa ng cyber security seminar para sa mga mag-aaral sa engineering ay tinalakay sa ibaba.

Mga Pag-atake sa Phishing

Ang phishing attack ay isang pangkaraniwang cyber-attack na nagpapadala ng mapanlinlang na komunikasyon na mukhang nagmumula sa mapagkakatiwalaang source. Sa pangkalahatan, ang komunikasyong ito ay maaaring gawin sa pamamagitan ng e-mail. Ang pangunahing layunin ng pag-atake ng phishing ay magnakaw ng data na gagamitin o ibenta tulad ng mga detalye sa pag-login, mga detalye ng credit card, mga detalye ng bank account, o pag-install ng malware sa computer ng biktima. Mayroong iba't ibang uri ng pag-atake ng phishing tulad ng e-mail, spear, whaling, smashing, at angler.

Matatanggal na Media

Ang naaalis na media ay isang paksa ng kaalaman sa seguridad na araw-araw na ginagamit ng iba't ibang kumpanya. Ito ang portable storage medium na nagbibigay-daan sa mga user na kumopya ng data sa device at pagkatapos ay alisin ang data mula sa device. Ang naaalis na media ay madaling maalis mula sa isang PC habang ito ay tumatakbo. Sa pamamagitan ng paggamit nito, ang pagpapadala ng data mula sa isang PC patungo sa isa pa ay madali. Mayroong iba't ibang uri ng naaalis na media tulad ng mga SD card, USB drive, CD, Blu-ray disc, DVD, Magnetic tape, at Floppy disk.

Pagpapatunay na nakabatay sa password

Ang pagpapatunay na nakabatay sa password ay isang napakasimpleng konsepto ng cyber security na ginagamit sa iba't ibang kumpanya. Ang karaniwang ginagamit na mga lihim na salita ay madaling mahulaan ng mga hindi awtorisadong tao upang makuha ang karapatang makapasok sa iyong mga account. Para sa mga cybercriminal, napakadaling i-access ang mga account sa pamamagitan ng paggamit ng simple o nakikilalang mga pattern ng password ng mga empleyado. Kapag ninakaw ang data na ito, maaari itong ibenta o pampubliko para makakuha ng kita. Kaya, ang pagpapatupad ng random na password ay maaaring gawing mas mahirap para sa mga cybercriminal na makakuha ng access sa iba't ibang mga account. Bilang karagdagan, ang two-factor authentication ay maaari ding magbigay ng karagdagang mga layer ng kaligtasan na nagtatanggol sa integridad ng account.

Seguridad ng Mobile Device

Ang Seguridad ng Mobile Device ay tumutulong sa pagprotekta sa sensitibong data na nakaimbak sa mobile at ipinadala sa pamamagitan ng mga portable na device tulad ng mga laptop, tablet, at mga naisusuot. Ang mga potensyal na banta sa mga mobile device ay pangunahing binubuo ng mga phishing scam, malisyosong mobile app, spyware, hindi secure na Wi-Fi network, at data leakage. Upang maiwasan ang paglabag sa kaligtasan, ang bawat kumpanya ay dapat gumawa ng preventative at malinaw na mga hakbang upang mabawasan ang panganib. Kabilang sa mga benepisyo ng seguridad ng mobile device ang pagpapatupad ng patakaran sa kaligtasan, kontrol ng application, backup ng data, pagpaparehistro ng automated na device, pagkontrol sa pag-update ng device, atbp.

Malayong Paggawa

Malaking tulong ang malayuang pagtatrabaho para sa mga organisasyon dahil pinapataas nito ang pagiging produktibo, mas mahusay na balanse sa buhay-trabaho, at flexibility ngunit pinapataas din nito ang mga problema sa cyber security. Kaya, ang mga device na ginagamit para sa mga layunin ng trabaho tulad ng mga laptop, computer, at smartphone ay dapat manatiling naka-lock kapag na-install ang anti-virus software.

Maraming mga kumpanya ang lalong kumukuha ng mga malalayong manggagawa na umangkop sa work from home lifestyle ngunit kailangan nilang makakuha ng pagsasanay para sa pag-unawa pati na rin ang pamamahala kung paano magpoprotekta mula sa cyber security dahil ang mga empleyado kung minsan ay nakadepende sa mga personal na network, bagong online na tool, personal na device, mga online na serbisyo, atbp. Kaya maaaring makaranas sila ng ilang isyu sa panahon ng pandemya. Kaya, mahalagang maglaan ng ilang oras upang suriin ang iyong mga proseso sa kaligtasan at i-verify kung gumagana at ligtas ang lahat.

Pampublikong Wi-Fi

Gamit ang pampubliko Wi-Fi ay napaka-maginhawang gamitin kapag ikaw ay naglalakbay o sa mga pampublikong lugar, nakakakuha ng trabaho, nag-access sa mga online na account at suriin ang mga email na pang-emergency. Bagama't ang mga pampublikong network na ito ay maaaring humantong sa mga cyberattacks. Maraming panganib ng pampublikong Wi-Fi tulad ng pamamahagi ng malware, mga nakakahamak na hotspot, man-in-the-middle na pag-atake, pag-snooping at pag-sniff ng Wi-Fi, at mga hindi naka-encrypt na network.

Upang gumamit ng mga pampublikong network nang ligtas, kailangang sundin ang mga ito; subukang iwasang ma-access ang sensitibong data, gumamit ng VPN, dumikit sa mga website ng HTTPS, gumamit ng extension ng mga browser, at mga setting ng koneksyon na kailangang ayusin, i-off ang pagbabahagi ng mga file, gamitin ang privacy screen, gumamit ng two-factor authentication, mag-install ng antivirus at logout ng maayos.

Cloud Security

Ang koleksyon ng mga pamamaraan at teknolohiya na idinisenyo upang tugunan ang panloob at panlabas na mga banta sa kaligtasan ng negosyo ay kilala bilang seguridad sa ulap. Kinakailangan ang seguridad na ito sa iba't ibang organisasyon habang isinasama nila ang mga tool at serbisyong nakabatay sa cloud at lumipat sila sa kanilang diskarte sa digital transformation bilang bahagi ng kanilang imprastraktura.

Ang mga termino tulad ng cloud migration at digital transformation ay madalas na ginagamit sa mga setting ng enterprise. Habang hawak ng mga negosyo ang mga ideyang ito at kumikilos upang i-optimize ang kanilang diskarte sa pagpapatakbo, nangyayari ang mga bagong hamon kapag nabalanse ang mga antas ng produktibidad at seguridad. Kaya, ang seguridad sa cloud ay tumutukoy sa mga patakaran, teknolohiya, serbisyo, kontrol na nagtatanggol sa cloud data, imprastraktura at application mula sa mga banta. Pangunahing idinisenyo ang seguridad ng cloud para sa pagprotekta sa mga server ng data, mga pisikal na network, pag-iimbak ng data, OS, mga framework ng virtualization ng computer, middleware, mga runtime na kapaligiran, atbp.

Social Media

Bilang social media ay binuo sa pamamagitan ng leaps & bounds na may maraming mga benepisyo ngunit ito ay nahaharap sa maraming mga cyber security isyu sa pamamagitan ng maraming mga hacker. Dahil, araw-araw ay nagpo-post kami ng maraming bagay sa aming mga social media account tulad ng mga larawan, promosyon, kaganapan, trabaho, atbp. Kaya ang pagbabahagi ng lahat ng ito ay maaaring magdulot ng mga paglabag sa privacy. Ilan sa mga isyung nauugnay ay; privacy ng data, data mining, pag-atake ng mga virus at malware, legal na isyu, at marami pa.

Para malampasan ang lahat ng isyung ito, kailangan nating sundin ang mga solusyong ito tulad ng pangangailangang gumawa ng mga malalakas na password, tiyaking mahirap ang mga password gamit ang lower, upper case, mga espesyal na character at numero, iwasan ang pagbabahagi ng personal na data tulad ng mga numero ng telepono, petsa ng kapanganakan, mga pangalan, social mga detalye ng seguridad, mga larawan, paggamit ng mga opsyon sa seguridad at privacy na ibinigay ng iba't ibang platform ng social media, gumamit lamang ng awtorisadong koneksyon sa Wi-Fi, mag-update ng OS, gumamit ng antivirus, dapat tayong tumanggap ng mga kahilingan ng kaibigan mula sa mga kilalang tao lamang.

Ang Kinabukasan ng AI sa Cybersecurity

Ang artificial intelligence sa loob ng Cyber security ay tumutulong lamang sa mga organisasyon sa pagmamasid, pag-uulat, pag-detect, at pagharap sa mga banta sa cyber upang mapanatili ang pagiging kumpidensyal ng data. Ang lumalagong kamalayan sa mga indibidwal, pag-unlad sa teknolohiya ng impormasyon, pag-upgrade ng katalinuhan, mga solusyon sa trabaho ng pulisya at lumalaking dami ng impormasyong nakolekta mula sa iba't ibang mga mapagkukunan ay humingi ng paggamit ng pinahusay at maaasahang mga solusyon sa cyber security.

Ang pagtaas sa kalidad at saklaw ng cyber-attacks ay nagtutulak sa mga cyber system na may AI. Sa buong mundo, ang pagtaas ng mga insidente ng cyber-attack ay lumikha ng kamalayan sa mga organisasyon para sa pagprotekta sa kanilang data. Ang pangunahing dahilan sa likod ng mga cyber-criminal na ito ay ang kumpetisyon sa pulitika, ang mga kalahok na gumagalaw para sa pakinabang at para makapinsala sa ibang mga pangalan, internasyonal na pagnanakaw ng data, atbp.

Ang Diskarte ng Data Mining para sa Cyber Security

Sa ating pang-araw-araw na buhay, ang paggamit ng internet at mga teknolohiya sa komunikasyon ay may malaking papel. Ang kakayahan ng data mining ay ginagamit ng mga cybercriminal pati na rin ng mga eksperto sa seguridad. Maaaring gamitin ang mga application ng data mining upang makita ang mga cyber-attack sa hinaharap sa pamamagitan ng pagsusuri, pag-uugali ng programa, mga gawi sa pagba-browse, at iba pa. Ang bilang ng mga gumagamit ng internet ay unti-unting tumataas kaya mayroong malalaking hamon ng seguridad habang nagtatrabaho sa mundo ng cyber.

Malware, Denial of Service, Sniffing, Spoofing, at cyberstalking ang mga pangunahing banta sa cyber. Ang mga diskarte sa pagmimina ng data ay binibigyan ng isang matalinong diskarte sa pagtuklas ng pagbabanta sa pamamagitan ng pagsubaybay sa mga abnormal na aktibidad ng system, at mga pattern ng pag-uugali at lagda. Itinatampok ng papel na ito ang mga application ng data mining para sa pagsusuri at pagtuklas ng pagbabanta na may espesyal na diskarte para sa malware at pagtanggi sa pag-detect ng pag-atake ng serbisyo na may mataas na katumpakan at mas kaunting oras.

Ransomware

Ang pinaka-mapanganib na nakakahamak na software tulad ng Ransomware ay madalas na ginagamit ng mga cybercriminal para sa pag-encrypt ng data ng isang organisasyon upang humingi ng pera mula sa organisasyon upang makuha ang decryption key. Iniiwasan ng malware software na ito ang mga user na ma-access ang kanilang system sa pamamagitan lamang ng pag-lock ng screen ng system o pag-lock ng mga file ng mga user hanggang sa mabayaran ang pera. Sa kasalukuyan, ang mga pamilya ng ransomware ay ikinategorya sa iba't ibang uri tulad ng crypto-ransomware, ilang uri ng pag-encrypt ng file sa mga infected na system, at pinipilit ang mga consumer na magbayad ng pera gamit ang partikular na mga diskarte sa online na pagbabayad.

Cybersecurity para sa Maliit na Negosyo

Sa maliliit na negosyo, may dalawang makapangyarihang salik ang Broadband at teknolohiya ng impormasyon upang maabot ang mga bagong merkado, na nagpapahusay sa pagiging produktibo pati na rin sa kahusayan. Ngunit ang mga cybercriminal ay madalas na tumutuon sa maliliit na negosyo dahil sa hindi gaanong mahusay na mekanismo ng seguridad, kakulangan ng backup na data at kaalaman sa proteksyon. Kaya ang bawat maliit na negosyo ay nangangailangan ng patakaran sa cyber security upang ipagtanggol ang kanilang negosyo, mga customer at data mula sa tumataas na mga banta sa cyber security.

Cybersecurity sa IoT

Ang IoT-based cyber security ay isang teknolohiyang ginagamit upang protektahan ang mga konektadong device at network sa loob ng Internet ng mga bagay, Kaya ang internet ng mga bagay ay nagsasangkot ng pagkonekta ng mga computing device, digital at mekanikal na makinarya, hayop, item, atbp. bawat bagay ay tinukoy na may natatanging identifier at ang kakayahang maglipat ng data nang hiwalay sa isang network. Ang pagpayag sa iba't ibang device para sa pagkonekta sa Internet ay naglalantad sa kanila sa ilang pangunahing panganib kung hindi epektibong nase-secure tulad ng cyber-attacks.

Etikal na Pag-hack

Ang etikal na pag-hack ay isang awtorisadong pagtatangka upang makakuha ng ilegal na pag-access sa isang computer system, data, application, o imprastraktura ng organisasyon. Ang pag-hack na ito ay nagta-target lamang na suriin ang sistema kung hindi man ay network na maaaring sirain o pagsamantalahan ng mga malisyosong hacker. Ang kumpanya ay kumukuha ng mga inhinyero ng Cyber Security upang magsagawa ng iba't ibang aktibidad upang subukan ang mga depensa ng system. Kinokolekta at sinusuri nila ang data upang maunawaan ang mga paraan upang palakasin ang kaligtasan ng network o system.

Cybercrime at Pagpapatupad ng Batas

Ang bilang ng cybercrime ay dumarami sa buong mundo, kaya ang pagbibigay ng hustisya sa pamamagitan ng batas sa mga tao at negosyo na biktima ng cyberattack ay naging napakahirap. Kaya, ang bawat bansa ay may departamento para sa isang mapagbantay na cyber crime na nagmamasid lamang sa mga gawain ng cybersecurity para sa parehong mga pag-atake sa loob at labas ng bansa.

Cryptography

Ang pagsasanay ng pag-encrypt ng data at pagkatapos ng pag-decryption ay kilala bilang cryptography. Kaya, ito ang pinakamahalagang domain ng cybersecurity. Malaking tulong ito sa pag-secure ng iyong data at pag-iwas sa mga cybercriminal na gamitin ang iyong data sa gitna. Kahit na makuha ng kriminal ang impormasyon, hindi siya makakakuha ng anumang data dahil sa pag-encrypt. Kaya kailangan ng kriminal ng decryption key. Ginagamit lang ng mga eksperto sa cybersecurity ang cryptography para sa pagdidisenyo ng mga cipher, algorithm, at iba pang mga hakbang sa kaligtasan na nagco-code at nagtatanggol sa data ng customer at mga kumpanya. Mangyaring sumangguni sa link na ito para sa: Ano ang Cryptography: Mga Uri, Tool at Algorithm Nito .

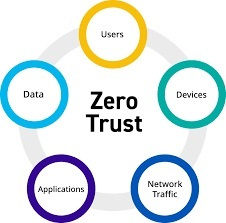

Zero Trust Architecture

Ang Zero Trust Architecture (ZTA) ay isang modelong pangkaligtasan na nagbibigay ng pahintulot sa walang user at device nang walang tamang pagpapatotoo. Kaya, ito ay isang napakaligtas na network, kaya hindi pinapayagan ang mga nakakahamak na pag-atake. Ang ZTA ay isang madiskarteng diskarte para sa cybersecurity na nagpoprotekta sa isang organisasyon sa pamamagitan lamang ng pagbabawas ng implicit na tiwala at patuloy na pagpapatunay sa bawat yugto ng isang digital na pakikipag-ugnayan. Dito, ang ibig sabihin ng implicit na pagtitiwala, ang mga user na minsan sa network tulad ng mga aktor ng pagbabanta pati na rin ang mga malisyosong insider ay malayang lumipat sa gilid at payagan ang sensitibong data dahil sa kakulangan ng mga butil na kontrol sa kaligtasan.

Cyber Insurance

Ang cyber insurance ay isang uri ng insurance na maaaring ma-insured para ipagtanggol ang mga negosyo mula sa mga cyber attack at mas karaniwan mula sa mga panganib na nauugnay sa imprastraktura at aktibidad ng IT. Sa kasalukuyan, ang mga Cyber-attack ay wala sa kontrol at ang kanilang mga panganib ay maaaring magdulot ng mga potensyal na pagkalugi. Ang coverage ng cyber-insurance policy ay nagbibigay ng first-party na coverage mula sa iba't ibang pagkalugi tulad ng data destruction, hacking, theft, extortion, rejection of service attacks, failure to defend data, etc.

Ang saklaw ng cyber insurance ay magagamit sa dalawang uri ng saklaw ng first-party at coverage ng pananagutan ng third-party. Maaari kang pumili ng isa o parehong uri na bibilhin. Ipinagtatanggol lang ng first-party insurance coverage ang iyong organisasyon sa sandaling magkaroon ka ng mga paggasta mula sa isang data breach o kapag na-hack ang iyong organisasyon samantalang ang third-party na insurance coverage ay nagbibigay lamang ng kaligtasan kapag ginamit ka ng isang customer, partner, vendor para sa pagpayag na mangyari ang isang data breach.

Ilan pang Paksa sa Seminar ng Cyber Security

Ang listahan ng ilang higit pang paksa ng cyber security seminar ay nakalista sa ibaba.

- Mga Intrusion Detection System.

- Seguridad ng network.

- Cyber Crime.

- Machine Learning na may kamalayan sa privacy.

- Cyber Threat Intelligence.

- Proteksyon ng Data at Pagkapribado sa loob ng Mga Distributed System.

- Mga network na kritikal sa misyon at sensitibo sa oras.

- Pagproseso ng Distributed Complex Event.

- Pagkilala sa Landas ng Pag-atake.

- Seguridad ng SDN.

- Paglipat ng Target Defense o MTD.

- Mga Naipamahagi at Nagtutulungang Firewall.

- Money Laundering sa pamamagitan ng Bitcoin.

- Katalinuhan sa Pagbabanta.

- SDN o NFV Security.

- Kritikal na Imprastraktura at Industriya 4.0 Seguridad.

- Seguridad ng Link Layer.Secure Sensing sa loob ng Smart Cities.

- Naipamahagi na Analytics at Integridad ng Data.

- Access Control sa loob ng Mga Naipamahagi na Kapaligiran.

- Reputasyon at Tiwala sa loob ng Mga Network.

- Palihim na Pagtuklas ng mga Attacker.

- Host at Network Data Correlation para sa Detection of Intrusion.

- Pag-detect ng Mga Sitwasyon ng Pag-atake.

- Kalidad ng Data sa loob ng Mga Distributed System.

- Content-centric na Networking at Pinangalanang Data Networking.

- Access Control sa loob ng mga DNE (Distributed Network Environments).

- Networking Tinukoy ng Software at Virtualization ng Network Function.

- Computing na na-trigger ng kaganapan sa loob ng Mga Distributed System.

- Inilapat na Pangangaso ng Banta.

- Dynamic Threat Assessment sa pamamagitan ng Bayesian Networks.

- Desentralisadong Control Plane ng SDN.

- Seguridad sa Virtualization ng Function ng Network.

- Pag-detect ng Anomalya ng Log Files.

- Mga Detection System ng In- Vehicle Intrusion.

- Mga modelo ng pagkabigo sa loob ng Mga Network na IoT na kritikal sa kaligtasan.

- Mga Konsepto sa Fault Tolerance para sa TSN (Time Sensitive Networks).

- Network Intrusion Detection na Tumutulong sa Mga Insight sa Host Activity.

Huwag Palampasin - Mga Proyekto sa Cybersecurity para sa mga Estudyante ng Engineering .

Kaya, ito ay tungkol sa listahan ng mga proyekto sa cyber security para sa mga mag-aaral sa engineering na lubhang nakakatulong sa pagpili ng paksa. Ang mga aplikasyon ng Cyber security nagbibigay-daan sa iyong pangasiwaan ang pagpapatotoo gamit ang seguridad ng network gayundin ang mga teknolohiya ng seguridad sa ulap. Narito ang isang tanong para sa iyo, ano ang sistema ng seguridad?